腾讯网络安全T-Star高校挑战赛2022

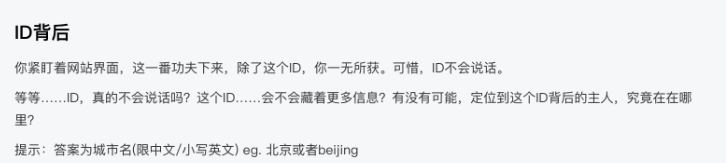

ID背后

这道题目很简单,我第一时间想到的就是腾讯的老家,然后直接写了深圳对了。

最后官方出的wp给我大跌眼镜。

就没想到这题目居然还要用什么经度纬度,属实佩服!

人去楼空

用PS补全二维码,扫码下载获得一个Call_me.zip文件。

另一个文件是一个压缩包,里面方了一个音频文件,打开后提示说文件有损坏。

常规修复一下后打开发现文件直接没了。于是010打开分析。发现不是50 4B的文件有误,直接修改另存为后打开,可以听了。

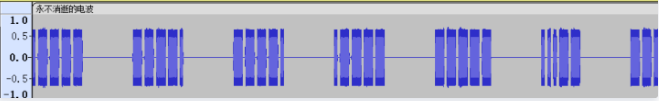

摩斯电码直接甩到AU看波纹后获得密码。

摩斯电码破译后为19910386797,打开call_me.zip即可得到FLAG:

https://darknet.hacker5t2ohub.com/

第二届网刃杯

网刃杯的第一届我也参加了,但是当时我刚学CTF,初生牛犊不怕虎,结果最后一题都没有做出来,连签到题也没干出来。不过今年略有进步,做出来三道题了,但是签到题仍然不会。

Freestyle

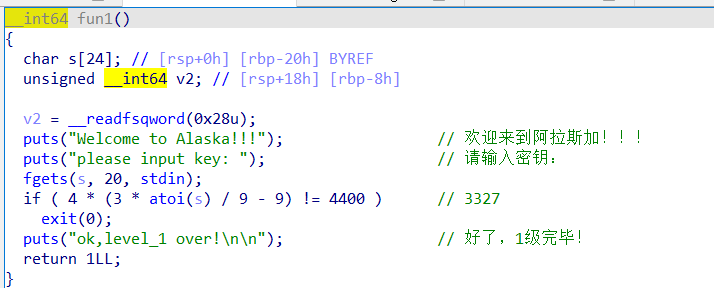

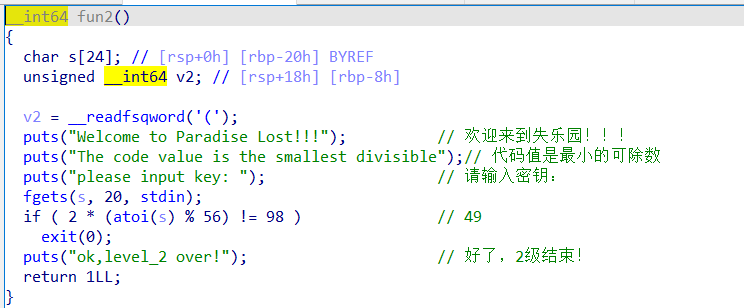

Fun1算出来是3327

Fun2算出来不是49,是105

然后3327105转换为md5后就是flag。

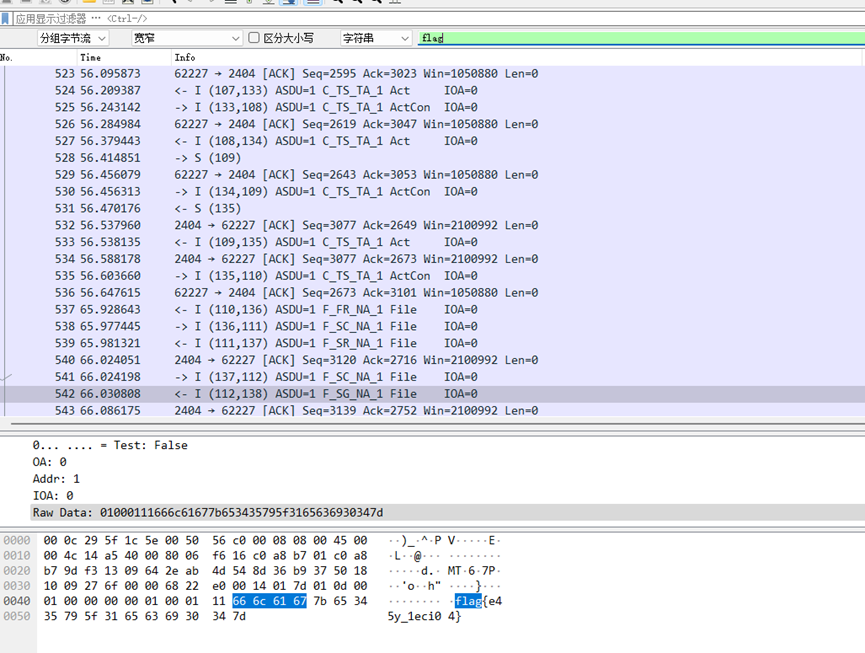

Easyiec

这个不是很难

搜索一下直接出flag。

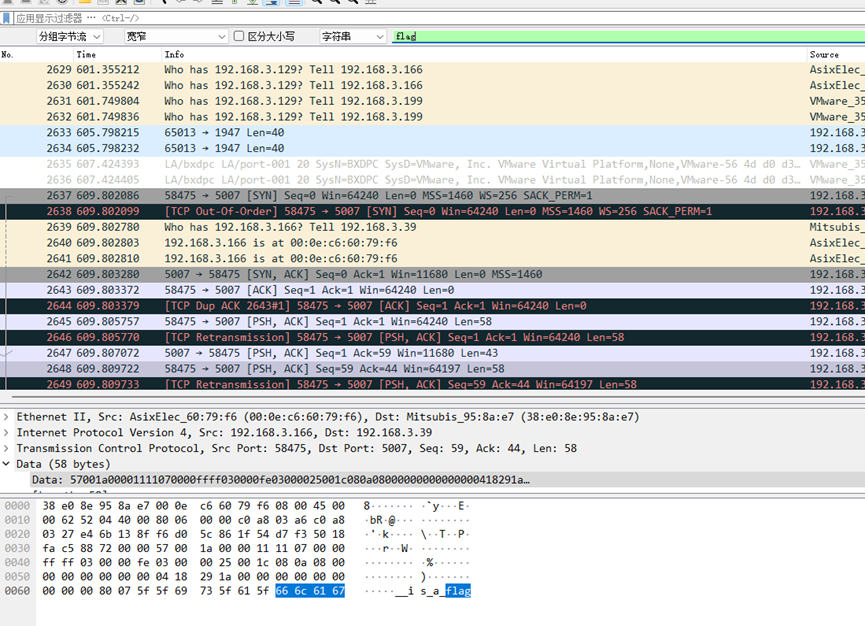

Carefulguy

老方法先试试看

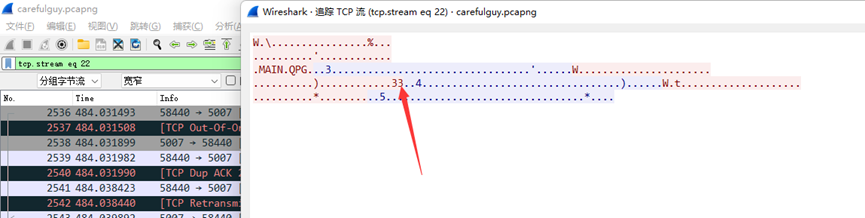

发现还真有目标,然后追踪流。

推断每一个追踪流后面的数字都是flag

于是我把1到22的所有都进行统计。

就这样以此类推

将这些数字提交flag后发现错误,无果,继续分析数据。

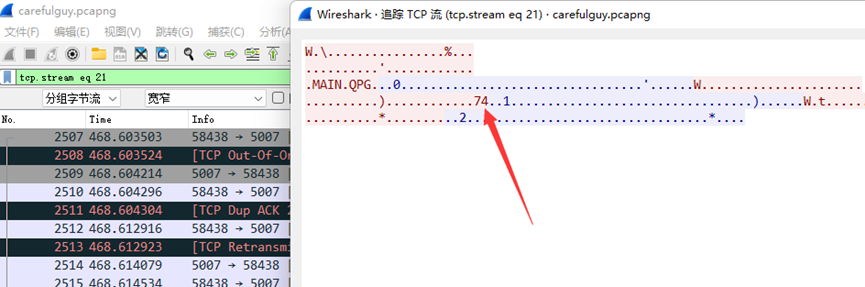

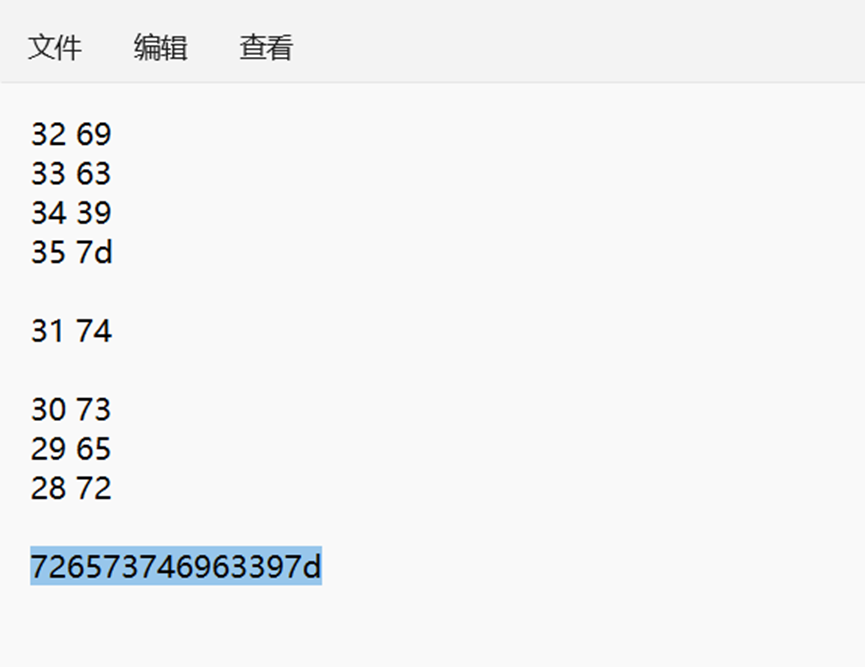

到后面发现了一串字符。

意识到后面还有一串我没写上去。

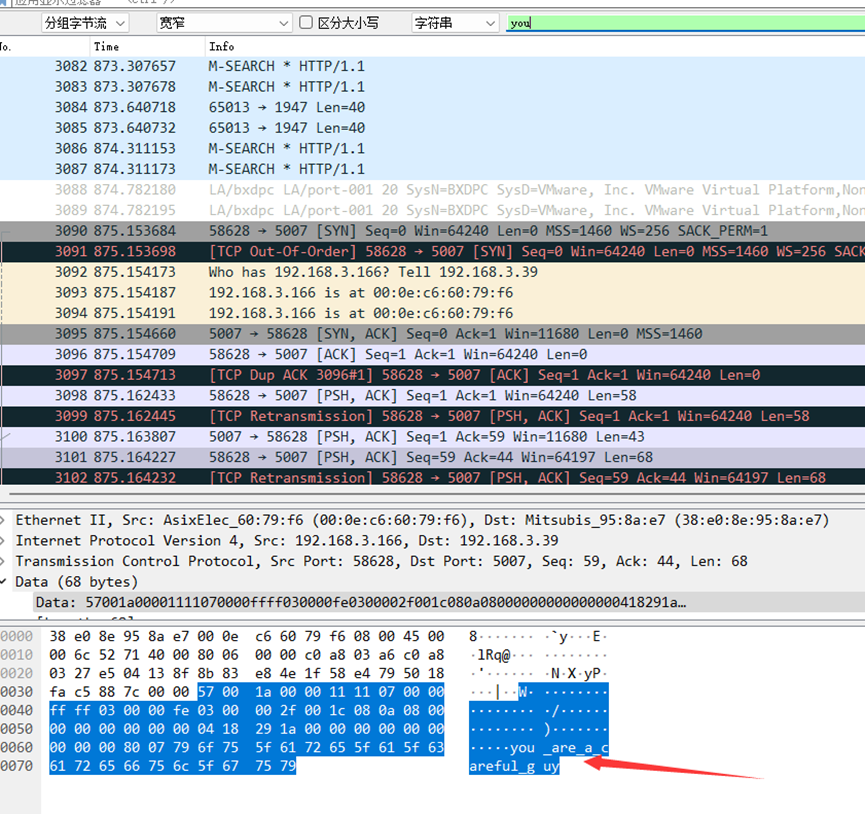

然后用相同的方法一个一个统计,这边如果会Python,调用pyshark包写段代码就能统计出来,不过我菜,就自己老老实实一个一个写出来。

最后加上前面的数字得到

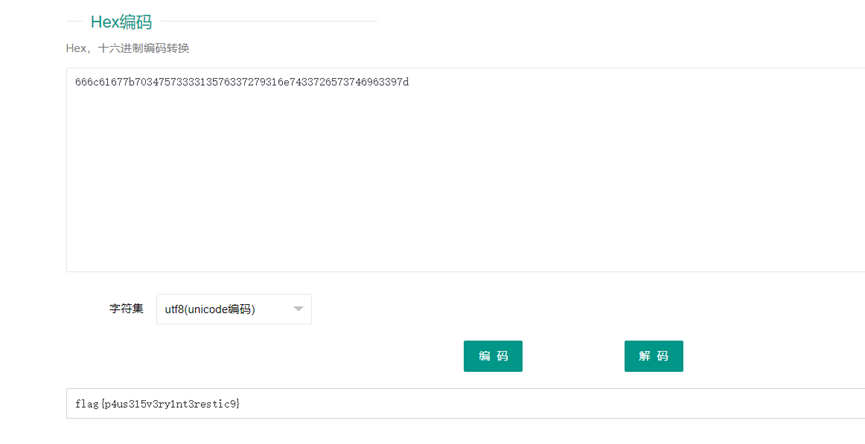

666c61677b7034757333313576337279316e7433726573746963397d

哈希解码一下出来

最近比赛差不多就这些了,自己实力还是菜,平时还得多多练习。最近也快到期末考了,专心复习(chongxue)了。